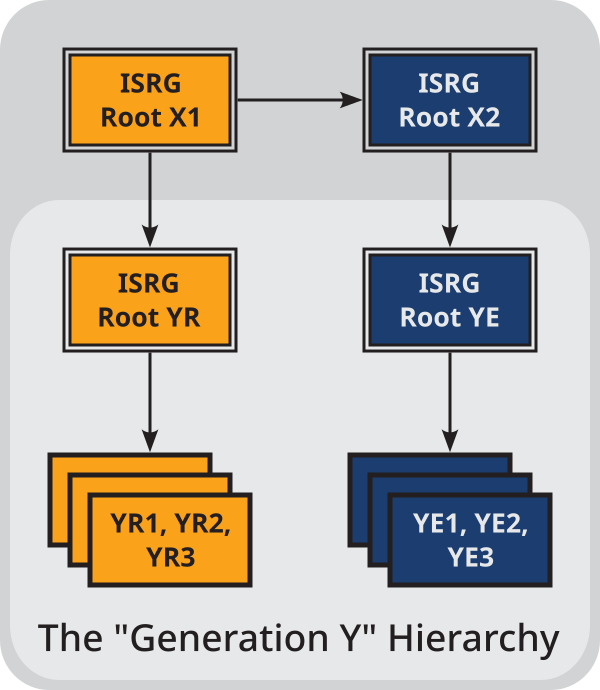

最近,Let’s Encrypt 正式公布了其全新的 Gen Y 根证书架构(Generation Y Hierarchy)。这次更新引入了两个新的根证书(ISRG Root YR 和 ISRG Root YE)以及一系列新的中间证书。

如果不深入解读,这可能看起来只是一次常规的密钥轮换。但实际上,这次架构调整深刻反映了 Web PKI(公钥基础设施)行业正在发生的剧变。通过分析这次更新,我们可以总结出未来 HTTPS 和证书管理的五大核心趋势。

1. 专根专用与公信力收缩:公共 TLS Client Auth 的终结

趋势: “一个根证书包打天下”的时代彻底终结,公共 CA 将不再涉足私有身份认证领域。

解读: 这是本次更新背后最大的行业规则变动。根据 Google Chrome Root Program 和 Mozilla Root Store Policy(7.5 Dedicated Root Certificates),未来的根证书必须严格遵循“单一用途(Single Purpose)”原则。即:用于网站加密(Server Auth)的根,与用于客户端身份认证(Client Auth)或邮件签名(S/MIME)的根,必须在物理信任链上彻底隔离。

对开发者的直接影响:

受此标准影响,Let’s Encrypt 在 Gen Y 架构中明确去除了中间证书的 TLS Web Client Authentication 扩展密钥用法(EKU)。这意味着:

- 现状: Let’s Encrypt 将于 2026 年彻底停止签发带有

clientAuth属性的证书。 - 未来: 依靠公共 CA 签发免费证书来做微服务间 mTLS(双向认证)的方案将正式失效。

- 行动建议: mTLS 本质上是组织内部的私有信任关系,不应依赖全球公信力。如果你的业务依赖 mTLS,请立即迁移到 私有 PKI(Private PKI),例如使用自建 CA 或 私有 CA 服务。

2. 四级证书链成为“标准配置”

趋势: 证书链的层级正在变深,“Root -> Intermediate -> Leaf” 的经典三级结构,正在向 “Old Root -> New Root -> Intermediate -> Leaf” 的四级结构过渡。

解读: 在 Gen Y 架构初期,新的根证书(ISRG Root YR/YE)为了保证在全球老旧设备上的兼容性,会被现有的老根证书(ISRG Root X1/X2)进行交叉签名(Cross-sign)。

这意味着,客户端看到的证书链往往是 4 层。随着根证书轮换周期的缩短(为了安全)和兼容性需求的保留(为了覆盖率),这种“四级链”将在很长一段时间内成为我们配置服务器时的常态。开发者必须确保服务器端(如 Nginx/Apache)配置了完整的 Fullchain 文件,否则极易出现握手失败,证书不被信任的情况。

3. 中间证书“随机化”:中间人锁定 (Intermediate Pinning) 必死

趋势: 中间证书将不再固定,而是动态变化的。任何形式的中间证书锁定,都将直接导致服务中断。

解读: Let’s Encrypt 在 Gen Y 架构中引入了 YR1, YR2, YR3… 等多个流水号中间证书,并在签发时随机选择其中一个进行签名。 这意味着你今天签发的证书可能是 YR1 签的,下次续期可能就是 YR3 签的。如果你的 App 或 IoT 设备中硬编码了某个中间证书的指纹(这是过去常见的错误做法),这次升级将直接导致连接失败。

行业最佳实践:

- 首选方案: 彻底放弃证书锁定,改用 证书透明度 (Certificate Transparency, CT) 监控日志来保障安全。

- 保底方案(如果必须锁定): 绝对不要锁定“叶子证书”或“中间证书”。你只能锁定 根证书 (Root CA)(如

ISRG Root X1及未来的ISRG Root YR/YE)。 - 关键要求: 无论锁定什么,必须配置“备份 Pin (Backup Pin)”。即在配置中包含未来可能启用的新根证书或备用密钥的指纹,否则根证书轮换时,你的应用将瞬间“变砖”。

4. 47 天倒计时已定:证书自动化成为唯一的生存之道

趋势: 行业不再只是“讨论”缩短有效期,明确的时间表已经出炉。随着 CA/B Forum Ballot SC-081 的通过,Web PKI 将正式迈向 47 天有效期 的时代,全自动化证书生命周期管理 (CLM) 从“最佳实践”变为“强制要求”。

解读: 曾经悬而未决的“90 天提案”现已尘埃落定,并被更激进的路线图取代。根据最新的行业标准(Ballot SC-081),公共信任 TLS 证书的有效期将按以下时间表强制缩减:

- 2026 年 3 月 15 日: 上限缩短至 200 天。

- 2027 年 3 月 15 日: 上限缩短至 100 天。

- 2029 年 3 月 15 日: 最终上限缩短至 47 天。

这对运维意味着什么? 47 天的有效期意味着为了留出安全缓冲,证书必须 每月续期一次。

- 手动已死: 在 47 天的周期下,任何依赖人工填表、甚至人工触发脚本的运维方式都将导致灾难性的服务中断。

- 证书自动化是基建: 只有支持 ACME 协议(如 Certbot, Acme.sh, Caddy 等)的自动化工具才能应对这种频率。未来的服务器配置不应再出现硬编码的证书路径,而应全面转向动态的、自动轮换的证书管理架构。

- 行动建议: 立即停止所有手动申请证书的流程。在 2026 年第一波缩减到来之前,确保你所有的边缘节点、负载均衡器和内部服务都已经部署了 自动化证书管理环境。

5. 加密敏捷性与“后量子”准备

趋势: PKI 架构设计开始强调“敏捷性(Agility)”,为平滑过渡到后量子加密(Post-Quantum Cryptography, PQC)做准备。

解读: Gen Y 的命名方式(YR1, YR2…)和对 ECDSA P-384 的全面支持展示了极强的扩展性。

- 算法敏捷: 流水号命名意味着未来引入 PQC 算法(如 ML-KEM/Kyber)时,只需增加新的中间证书序列,无需推翻现有架构。

- 更高强度的标配: 新架构大力推广 P-384 曲线,相比传统的 RSA 2048/4096,它在提供更高安全性的同时,保持了极快的握手速度。这也是行业在 PQC 标准完全落地前的最佳过渡方案。

总结:

Let’s Encrypt 的 Gen Y 架构不仅是一次升级,更是一份“行业宣言”。它告诉我们:未来的 Web 安全将建立在 更短的周期、更严格的隔离、更深的自动化 以及 更敏捷的架构 之上。